2.2. Principaux risques, cibles et auteurs de cyberattaques

🎯 Qui sont les principaux auteurs de cyberattaques et quelles sont les principales cibles ?

Les cyberattaques englobent une multitude d’activités criminelles, allant du vol d’un mot de passe personnel ou du piratage d’un système sensible à l’espionnage d’entreprises et de gouvernements, en vue d’acquérir des informations sensibles.

Au début, les auteurs de cyberattaques étaient surtout des « geeks », c’est-à-dire des personnes compétentes en matière de TIC, qui étaient capables de pirater des systèmes, de développer des logiciels malveillants et de mener des cyberattaques. Toutefois, avec le développement des marchés criminels en ligne, les cyberoutils sont facilement accessibles à tout criminel disposant de certaines ressources financières et des compétences minimales pour accéder à ces marchés. Il est souvent difficile d’identifier la personne ou l’entité exacte à l’origine d’une cyberattaque ; en effet, les pirates peuvent utiliser plusieurs appareils ou faire appel à des personnes dispersées à l’échelle du globe pour mener une attaque. Un changement de paradigme dans la cybersécurité a été introduit avec l’entrée des gouvernements (et leurs vastes ressources humaines et financières) et leurs intérêts géopolitiques, dans la liste des auteurs d’attaques. Il ne faut pas oublier non plus que si les acteurs doivent être basés à proximité relative de la cible pour constituer une réelle menace dans l’espace physique, il n’en va pas de même dans le cyberespace : les acteurs peuvent se trouver n’importe où dans le monde, jusqu’à des milliers de kilomètres des cibles, et cette présence incognito renforce le poids du problème. Les menaces prennent généralement la forme d’attaques et des outils nécessaires pour mener ces attaques, dont la portée et la sophistication ne cessent de croître.

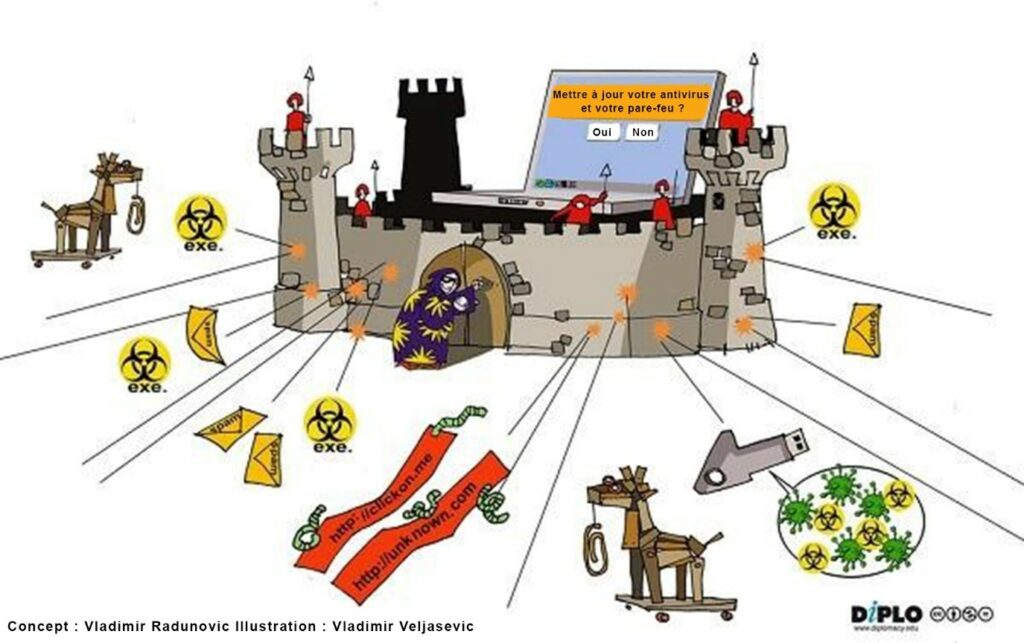

Les outils d’attaque les plus courants sont l’utilisation de logiciels malveillants, ainsi que le spam, les escroqueries en ligne et les techniques d’hameçonnage. Les infrastructures critiques et les structures gouvernementales, quant à elles, font souvent l’objet d’une attaque connue sous le nom de menace persistante avancée (APT) : une attaque qui combine différents outils et techniques pour permettre un accès non autorisé au système et un séjour prolongé non détecté à l’intérieur de celui-ci (pouvant s’étendre sur plusieurs années), afin de voler des informations sensibles (à des fins d’espionnage, notamment) ou de saboter le système.

Les logiciels malveillants sont à l’origine de la plupart des attaques qui vont au-delà d’un simple canular ou d’une fraude. Le logiciel malveillant exploite les failles du système d’exploitation de la victime ou de certains des composants logiciels ou matériels utilisés. Certains types de logiciels malveillants très sophistiqués ciblent des systèmes complexes spécifiques de contrôleurs et peuvent entraîner des dommages physiques dans une installation. Enfin, les logiciels malveillants sont une composante fondamentale de l’une des cyberarmes les plus puissantes d’aujourd’hui : les botnets. Ces ordinateurs « zombies » contrôlés à distance (ou bots) sont utilisés pour voler des données personnelles et des identifiants ou pour mener des attaques sur d’autres ordinateurs à l’insu de leurs propriétaires.

Les chevaux de Troie, les virus et les vers sont classés parmi les logiciels malveillants (Figure 2).

Si, par le passé, les logiciels malveillants étaient réservés aux programmeurs et aux pirates informatiques hautement qualifiés, une grande variété de codes est aujourd’hui facilement disponible sur les marchés noirs en ligne. AV-Test, un institut de sécurité informatique indépendant situé en Allemagne, indique qu’il enregistre chaque jour plus de 450 000 nouveaux programmes malveillants et applications potentiellement indésirables. Les logiciels malveillants se propagent principalement par la diffusion de fichiers infectés apparemment légitimes (fichiers exécutables, fichiers MS Office, voire PDF et photos) joints à un e-mail ou à un message sur les médias sociaux. Ils peuvent également être intégrés sous la forme de scripts malveillants sur de faux sites web (souvent sous la forme d’un « kit d’exploitation », conçu pour identifier les vulnérabilités logicielles des appareils accédant au site web et permettant à l’attaquant d’y implanter à distance son code malveillant), ou même sur des sites web légitimes mais infectés. Si l’intention est de lancer une attaque massive, comme dans le cas d’un ransomware, les botnets de spam sont souvent utilisés pour effectuer la distribution à grande échelle de pièces jointes ou de liens web dans les bases de données compromises d’e-mails, dans l’espoir que les destinataires activent le logiciel malveillant. Les attaques ciblées, en revanche, font appel à des méthodes d’hameçonnage sophistiquées pour garantir que la cible visée activera la pièce jointe ou le lien. Certains virus peuvent se propager via USB et Bluetooth ; Stuxnet est un exemple typique de virus qui a pu infiltrer le système « air-gapped » (non connecté à l’Internet) via des clés USB.

Testez vos connaissances !

Savez-vous ce que signifient les principaux concepts liés aux attaques de cybersécurité ? Testez vos connaissances ici et lisez-en davantage, si nécessaire.

Étude de cas : Quels sont les principaux risques liés à la cybersécurité sur le continent africain ?

En matière de pénétration de l’Internet, l’Afrique est le continent qui connaît la croissance la plus rapide. On estime que le pourcentage de personnes utilisant l’Internet est passé d’à peine 2,1 % en 2005 à 43 % en décembre 2020. Si le fossé entre les nantis et les démunis du numérique se réduit lentement, le fossé de la cybersécurité semble se creuser. Selon le dernier rapport sur l’indice mondial de cybersécurité publié par l’UIT, seuls quatre pays d’Afrique subsaharienne (Maurice, Tanzanie, Ghana et Nigeria) figurent parmi les 50 pays ayant les indices de cybersécurité les plus élevés. En outre, les données montrent que l’Afrique est le pays le plus exposé aux cyberattaques. L’image ci-dessous montre le niveau d’exposition à la cybercriminalité par pays.

Les risques liés à la sécurité sont nombreux et variés, et différents acteurs ont identifié les principaux problèmes et menaces qui méritent de retenir l’attention. Par exemple, INTERPOL a recensé les menaces les plus importantes en se fondant sur ses propres informations, sur les contributions de ses pays membres et sur les données fournies par des partenaires du secteur privé. Il s’agit notamment des escroqueries en ligne ; de l’extorsion numérique, dans laquelle les utilisateurs sont amenés par la ruse à partager des images compromettantes qui sont utilisées à des fins de chantage ; de la compromission des e-mails professionnels, dans laquelle les criminels piratent les systèmes de messagerie pour obtenir des informations sur les systèmes de paiement des entreprises, tout en incitant les employés à transférer de l’argent sur leur compte bancaire ; des ransomwares et des botnets.

L’analyse réalisée pour l’ACSS (Africa Center for Security Studies) met en évidence quatre grandes catégories de risques pour la sécurité : l’espionnage, le sabotage des infrastructures critiques, le crime organisé et les contours changeants du champ de bataille africain. Le cyberespionnage (le piratage de systèmes antagonistes pour obtenir des données sensibles) est très répandu, car la numérisation rapide et l’accès croissant aux nouvelles technologies permettent à un large éventail d’acteurs de mener de telles activités. Les attaques contre les systèmes critiques deviennent également plus fréquentes, visant le plus souvent les banques. On constate également une augmentation des cyberattaques ciblant les infrastructures maritimes. Le troisième risque fait référence à la fois aux fraudes et aux vols en ligne, comme la compromission des e-mails d’affaires, mais aussi à un crime organisé traditionnel qui se déplace vers l’environnement en ligne. La dernière catégorie fait référence à l’intégration des technologies émergentes, telles que les drones et les systèmes d’IA, dans le combat moderne, avec des implications significatives pour les opérations militaires et les tactiques du champ de bataille.

Contribuer et s’engager

Le module 3a se concentre sur la cybercriminalité, son impact et les réponses apportées par les forces de l’ordre. Reportez-vous au module dédié pour plus d’informations sur le sujet.

Inscrivez-vous au cours en ligne sur la cybersécurité de Diplo ! Ce cours avancé en ligne de 10 semaines sur la cybersécurité couvre les risques technologiques et géopolitiques, les défis politiques, les acteurs et les initiatives liés à la cybersécurité, en particulier ceux liés à la cybercriminalité, à la violence, à la protection de l’enfance, à la sécurité des infrastructures essentielles et à la cyberguerre. Il couvre également un contexte plus large : les relations de la cybersécurité avec le développement économique et les droits humains.